近日,网络上出现了一种新型攻击代码

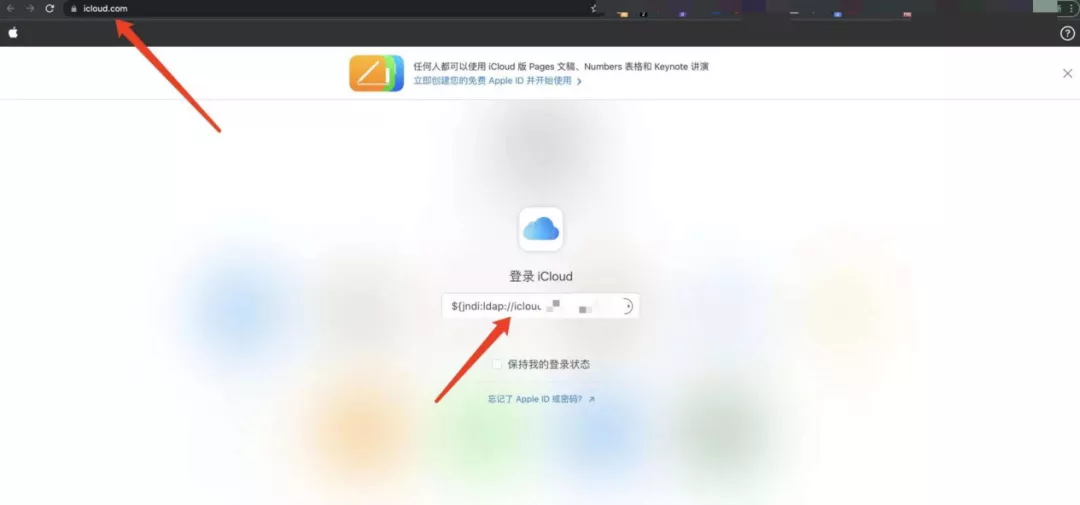

如何触发Apache Log4j2远程代码执行漏洞,其实很简单

只要外部用户输入的数据被日志记录

(漏洞复现)

该漏洞无需特殊配置,攻击者利用该漏洞构造特殊的数据请求包,最终触发远程代码执行。由于该漏洞影响范围极广,经多方验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等,均受影响,危害极大,建议客户尽快采取措施防护此漏洞!!!

移动云针对0day漏洞快速响应,提供有效方案,切实保障客户业务安全:

移动云安全产品解决方案

01

移动云增强漏洞扫描

目前漏洞库已全面更新

支持此漏洞的扫描服务

并生成全面的漏洞扫描报告

02

移动云Web全栈防护

该产品可检测防御此漏洞

平台已根据此漏洞全面升级

用户可不受此漏洞影响

03

移动云云下一代防火墙

用户可进入云下一代防火墙的运营平台

及时查看业务风险汇总

并设置安全防护策略进行防护

↓

明枪易躲,暗箭难防,各位安全大佬,请抓紧时间行动起来~